教程詳情

- 教程名字:任鳥飛2019在線課程之FPS遊戲自瞄爆頭飛天透視畫框

- 教程大小:2.44GB

- 作者:任鳥飛

教程目錄:

0.FPS遊戲自瞄展示.exe

1.FPS遊戲自瞄透視之模塊動态加載.exe

10.FPS遊戲自瞄透視之C++代碼實現自瞄3.exe

11.C++源碼FPSyouxi.rar

12.創世最新數據.txt

13.FPS遊戲易語言之封裝必要函數_recv.exe

14.FPS遊戲易語言之用類遍曆人物屬性_recv.exe

15.FPS遊戲易語言之熱鍵瞄準和計算最近距離.exe

16.FPS遊戲易語言之實現自瞄.exe

17.易語言創世戰車源碼.e

18.cf加密準星分析.exe

19.cf人物坐标分析.exe

2.FPS遊戲自瞄透視之玩轉堆棧.exe

20.cf遍曆周邊玩家.exe

21.cf分析坐标規律實現自瞄.exe

22.分析繪制和所需數據(視角查找)_recv.exe

23.取窗口矩形位置和大小_recv.exe

24.建立透明窗口跟随遊戲_recv.exe

25..分析水平可視敵人.exe

26..分析垂直可視敵人.exe

27.轉換2D坐标畫出基礎方框_recv.exe

28.如何調整方框比例(1)_recv.exe

29.如何調整方框比例(2)_recv.exe

3.FPS遊戲自瞄透視之遍曆周圍所有目标.exe

30.計算并瞄準準星最近的敵人_recv.exe

31.cf變态功能之飛天蹲地.exe

32.cf變态功能之無限子彈.exe

33.實戰内存人物透視CRC(1).exe

34.實戰内存人物透視CRC(2).exe

35.理解檢測和對抗原理.exe

36.封包處理檢測(理論).exe

37.實戰明文發包(木馬加載 ).exe

38.分享實戰筆記.txt

4.FPS遊戲自瞄透視之目标需要的屬性總結.exe

5.FPS遊戲自瞄透視之準星數據查找.exe

6.FPS遊戲自瞄透視之準星變化規律.exe

7.FPS遊戲自瞄透視之準星算法.exe

8.FPS遊戲自瞄透視之C++代碼實現自瞄1.exe

9.FPS遊戲自瞄透視之C++代碼實現自瞄2.exe

--------------------教程記錄筆記-----------------------

1、CRC

循環冗餘校驗碼(CRC)的基本原理是:在K位信息碼後再拼接R位的校驗碼,整個編碼長度爲N位,因此,這種編碼也叫(N,K)碼。對于一個給定的(N,K)碼,可以證明存在一個最高次幂爲N-K=R的多項式G(x)。根據G(x)可以生成K位信息的校驗碼,而G(x)叫做這個CRC碼的生成多項式。 校驗碼的具體生成過程爲:假設發送信息用信息多項式C(X)表示,将C(x)左移R位,則可表示成C(x)*x的R次方,這樣C(x)的右邊就會空出R位,這就是校驗碼的位置。通過C(x)*X的R次方除以生成多項式G(x)得到的餘數就是校驗碼。

在遊戲領域,CRC即掃描對比。 地址1值=100 修改内存後 地址1值=99

地址1=100

修改後=99

DWORD 僞造的值=100

mycall()

mov eax,僞造的值

jmp CMP

mov eax,地址1 //

JMP mycall // e9 xxxxxxxx 下内存訪問段等待

cmp eax,100

pushfd //假設 eax esp+8

jnz 是否上報服務器

pushfd 作用詳解

32位的EFLAGS寄存器包含一組狀态标志、系統标志以及一個控制标志。在x86處理器初始化之後,EFLAGS寄存器的狀态值爲0000 0002H。第1、3、5、15以及22到31位均被保留,這個寄存器中的有些标志通過使用特殊的通用指令可以直接被修改,但并沒有指令能夠檢查或者修改整個寄存器。通過使用LAHF/SAHF/PUSHF/POPF/POPFD等指令,可以将EFLAGS寄存器的标志位成組移到程序棧或EAX寄存器,或者從這些設施中将操作後的結果保存到EFLAGS寄存器中。在EFLAGS寄存器的内容被傳送到棧或是EAX寄存器後,可以通過位操作指令(BT, BTS, BTR, BTC)檢查或修改這些标志位。當調用中斷或異常處理程序時,處理器将在程序棧上自動保存EFLAGS的狀态值。若在中斷或異常處理時發生任務切換,那麽EFLAGS寄存器的狀态将被保存在TSS中 【the state of the EFLAGS register is saved in the TSS for the task being suspended.】 ,注意是将要被挂起的本次任務的狀态。

call1(DWORD A ,DWORD B ,DWORD C)

call2 (2)

call3 (1)

1.直接NOP (早期處理手段)

2.僞造 僞造多少層? 取決于他掃描了多少層。

3.檢測寄存器/堆棧 在HOOK函數裏面寫内存 esp+8=地址1

4.調call 檢測參數。 從最外層調CALL 很少會漏掉參數

封包處理檢測

明文發包——還沒有加密之前的明文數據。

問:TP系統 是否也存在明文發包?

答:不管什麽程序,都有明文發包(看上去比較正規的明文函數)。

難度非常大:

1、明文發包不好找 各種加密和VM

2、封包分析和處理周期長。

3、明文發包内容也是會周期性的發生變化。

4、心跳混合—— 内容1.檢測 内容2.心跳 内容3.檢測 内容4.心跳 處于同一個包 現在從封包處理檢測,不可直接攔截/清空 像分析遊戲明文發包一樣 去分析每個段/字節的含義。

木馬加載 36-2 個人将其歸類爲 環境類檢測。

注入dll 打開CE 一些易語言程序

send sendto .....都不斷下。

說明 自己實現發包函數

從底層發包函數返回 進入了無模塊代碼段。

咱們可以無模塊注入,抹去模塊 抹去PE

同樣 遊戲公司也可以抹去一些重要的模塊。

需要定位被抹去的模塊代碼段的時候,咱們需要先找到他存放該模塊的基地址。

crossfireBase.dll+D4CF68

TP 加密包開頭 一般都是 前兩個字節 0x0100

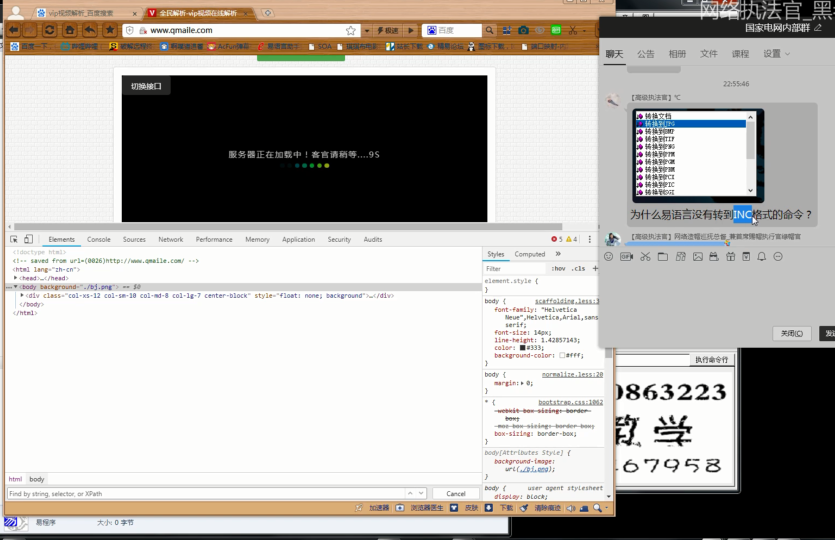

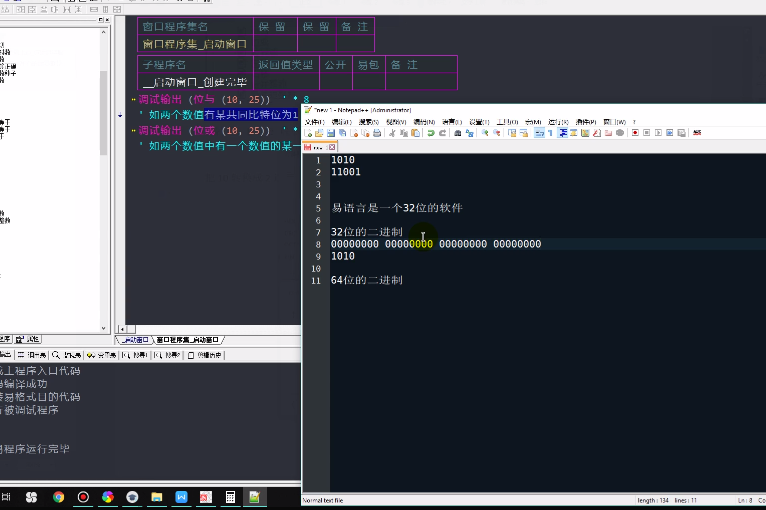

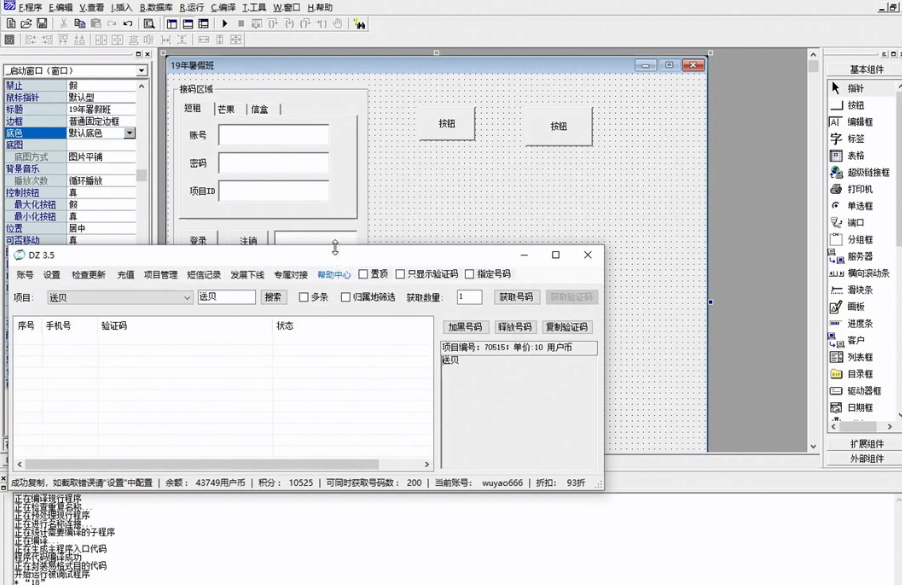

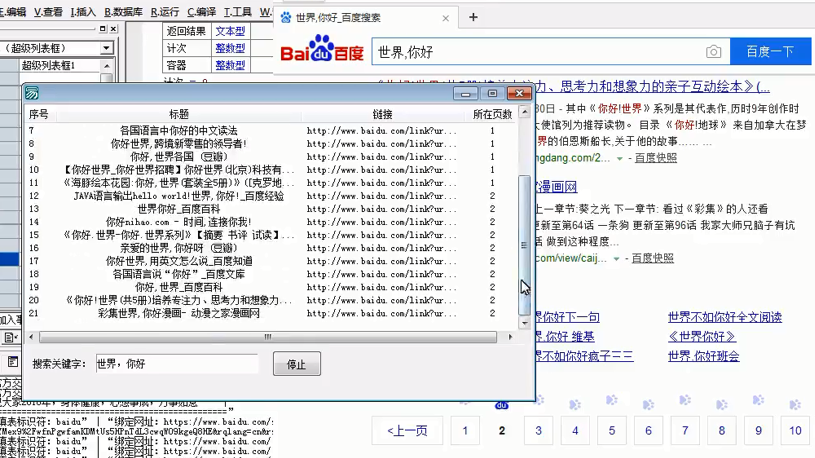

教程截圖

教程下載

原文鏈接:【教程寶盒網】 https://www.jc-box.com/2452.html,轉載請注明出處。

請先 !